開學才第一個星期就已經有專題演講了,今天吳大請了一位威播科技的朱瑞狄工程師,是一間在業界專門做資安的科技公司,談的題目是"入侵偵測防禦系統",重點主要是擺在IDS, IPS還有NetKeeper這三個部分。

以前在看一些電腦雜誌的時候,就常常看到IDS和IPS這兩個term,可是卻一直不知道是什麼意思,今天聽了工程師的介紹之後,才終於了解這兩個到底是什麼意思。

入侵偵測系統,主要是透過sniffering,也就是以第三者的角度來擷取網路封包,然後再利用分析軟體分析這些封包是否有害,進而丟出TCP Reset的封包給攻擊者(attacker)以及受害者(victim),告知連線中斷。

一般來說,IDS會對attacker的攻擊做出下面三種動作

因為我們是用sniffering的方式監聽封包,速度會慢許多,所以也常常會造成下面這幾種情形

漸漸的IDS愈來愈無法阻擋attacker的攻擊,除了上面兩種情形之外,因為IDS只分析OSI的2至4層,所以有些像是buffer overflow或SQL slammer之類的攻擊就沒辦法阻擋,因為這類攻擊通常都是屬於OSI的5~7層,所以都會被IDS放行,這時候就有IPS這種產品的出現了。

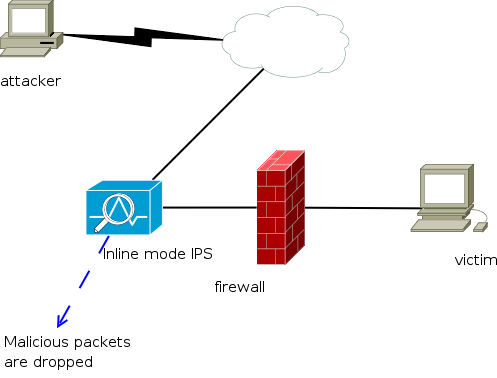

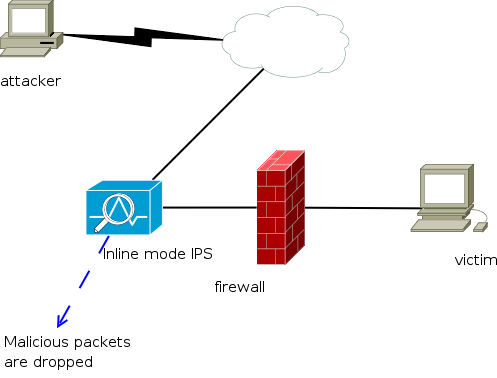

入侵防禦系統,直接將IPS擺在attacker以及victim的中間,不像IDS是用sniffering,IPS用的就是屬於in line的方式,所有的網路封包一定要經過IPS才能送到目的端。

或許有人會問這樣子不是會更拖慢網路速度嗎?可是因為ASIC和FPGA這種custom design的晶片愈來愈多也愈來愈快,latency基本上就等於網路線本身的延遲時間,所以其實是沒有什麼影響的。

一般來說,IPS應該要有下面幾種特性

因為IPS可以一直分析到封包的第七層,所以大家在使用的網路軟體只要沒有加密,IPS通常都可以分析出來,像是大家常用的IM、P2P、SPAM、OLG,IPS就可以很容易的將這些AP封鎖起來。不過也會造成一個問題就是私密性的問題,所有的資料都被MIS知道了,這個MIS需要有很高的道德標準,要不然就會像以前PTT爆發站長跟站長之間借帳號,然後被爆料的事情發生。

三四月有很多演講耶,吳大還要請微軟跟趨勢過來演講耶,下星期還有e-learning的演講,宜大真是愈來愈進步了 XDDDD

參考資料:

IDS偵測網路攻擊方法之改進

網路嚮導之IDS/IPS的購買指南(2006-02-08)

IPS vs.IDS,勢不兩立還是相輔相成?

以前在看一些電腦雜誌的時候,就常常看到IDS和IPS這兩個term,可是卻一直不知道是什麼意思,今天聽了工程師的介紹之後,才終於了解這兩個到底是什麼意思。

Intrusion detection system

入侵偵測系統,主要是透過sniffering,也就是以第三者的角度來擷取網路封包,然後再利用分析軟體分析這些封包是否有害,進而丟出TCP Reset的封包給攻擊者(attacker)以及受害者(victim),告知連線中斷。

一般來說,IDS會對attacker的攻擊做出下面三種動作

- 送出警告訊息

- 送TCP Reset給attacker和victim

- 送訊息給防火牆,要求更改IP rules

因為我們是用sniffering的方式監聽封包,速度會慢許多,所以也常常會造成下面這幾種情形

- 網路流量過大時,IDS會無法即時擷取封包,所以常常會造成誤判的情形

- 擋不住flash attack之類的攻擊,也就是非常快速的攻擊

漸漸的IDS愈來愈無法阻擋attacker的攻擊,除了上面兩種情形之外,因為IDS只分析OSI的2至4層,所以有些像是buffer overflow或SQL slammer之類的攻擊就沒辦法阻擋,因為這類攻擊通常都是屬於OSI的5~7層,所以都會被IDS放行,這時候就有IPS這種產品的出現了。

Intrusion prevention system

入侵防禦系統,直接將IPS擺在attacker以及victim的中間,不像IDS是用sniffering,IPS用的就是屬於in line的方式,所有的網路封包一定要經過IPS才能送到目的端。

或許有人會問這樣子不是會更拖慢網路速度嗎?可是因為ASIC和FPGA這種custom design的晶片愈來愈多也愈來愈快,latency基本上就等於網路線本身的延遲時間,所以其實是沒有什麼影響的。

一般來說,IPS應該要有下面幾種特性

- deep packet inspection深層檢測,也就是可以檢查OSI的2至7層

- inline mode,直接將IPS擺在attacker及victim的中間

- real-time detection即時偵測

- proactive prevention主動預防

- wire-line speed線速,幾乎沒有什麼延遲時間

因為IPS可以一直分析到封包的第七層,所以大家在使用的網路軟體只要沒有加密,IPS通常都可以分析出來,像是大家常用的IM、P2P、SPAM、OLG,IPS就可以很容易的將這些AP封鎖起來。不過也會造成一個問題就是私密性的問題,所有的資料都被MIS知道了,這個MIS需要有很高的道德標準,要不然就會像以前PTT爆發站長跟站長之間借帳號,然後被爆料的事情發生。

三四月有很多演講耶,吳大還要請微軟跟趨勢過來演講耶,下星期還有e-learning的演講,宜大真是愈來愈進步了 XDDDD

參考資料:

IDS偵測網路攻擊方法之改進

網路嚮導之IDS/IPS的購買指南(2006-02-08)

IPS vs.IDS,勢不兩立還是相輔相成?

全站熱搜

留言列表

留言列表

我的相簿蒐藏

我的相簿蒐藏